Si vous possédez une adresse mail, il est probable que vous receviez régulièrement de faux mails se faisant passer pour un service public (Impôts, URSSAF, EDF), un fournisseur d'accès (Orange, SFR, Free), une banque etc…

Si vous possédez une adresse mail, il est probable que vous receviez régulièrement de faux mails se faisant passer pour un service public (Impôts, URSSAF, EDF), un fournisseur d'accès (Orange, SFR, Free), une banque etc…

Le but de ces mails est de vous faire ouvrir une pièce jointe contenant un virus, ou de vous faire cliquer sur un lien en apparence officiel, pour vous amener sur un site frauduleux ayant l’aspect du site original, où vous saisirez vos informations de connexions qui seront alors enregistrées par les fraudeurs.

Cette pratique est connue sous le nom de Phishing

ou « hameçonnage » en français.

Voici quelques règles de base vous permettant d’identifier ces faux mails :

- Orthographe et syntaxe farfelues

- Messages en anglais (votre banque française ou les impôts vous écriront rarement en anglais)

- Messages en provenance d’un service ou d’une banque que vous n’utilisez pas

- Messages excessivement alarmistes (« votre compte va être suspendu »).

- Pièces jointes avec l’extension .zip ou .exe (ne surtout pas les télécharger !).

Les liens

La méthode la plus sûre et la plus simple reste de vérifier la destination réelle des liens. En effet, même si vous lisez par exemple à l’écran : www.sfr.fr il est possible que le lien caché sous ce texte pointe en fait vers un autre site.

Pour vérifier les liens, il suffit de passer (sans cliquer !) la souris sur le lien contenu dans le mail. Une petite bulle d’information apparaitra avec le lien réel :

Si vous utilisez un client web (webmail) pour lire vos mails, le lien s'affiche en général en bas à gauche de la fenêtre du navigateur.

On voit par exemple ici que le lien est « http://creditmtueldebretage.com », qui pourrait passer pour un vrai site si on lit trop rapidement, mais en regardant de plus près on voit bien qu’il manque le « u » à mutuel et le « n » à Bretagne, ce qui indique clairement un site contrefait.

Pour finir, un petit exemple de mail reçu récemment, et qui présente la plupart des signes distinctifs d’un mail frauduleux :

- Orthographe et syntaxe farfelues :

« Cher Monsieur Mme », « a étè », « à l’absence du paiement » etc…

- Messages en provenance d’un service ou d’une banque que vous n’utilisez pas :

Je n’ai pas de compte chez SFR, et l’expéditeur « serv-cont@neuf.fr » semble étonnant car on imagine recevoir un mail d’une adresse @sfr.fr.

- Messages excessivement alarmistes :

« à l’absence du paiement de votre facture, nous allons proceder à la suspension de votre abonnement »

- Lien suspect :

On voit que le lien n’a rien à voir avec SFR, mais envoie vers un site « pioneeer.net » (avec en plus une orthographe douteuse, 3 « e » à pioneeer, autre signe qui doit vous alarmer).

Un mail comme celui-ci est donc facile à identifier, mais certains sont beaucoup mieux faits, la seule méthode qui fonctionne alors est de bien vérifier les liens et l’orthographe de ceux-ci, le plus simple restant souvent de taper vous-même le nom du site désiré dans votre navigateur plutôt que de cliquer sur un lien reçu par mail.

Soyez vigilants !

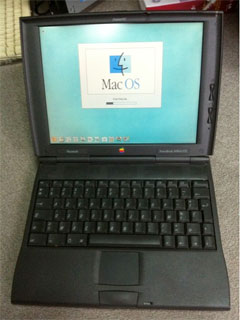

Par curiosité, j'ai rallumé ce matin un vieux PowerBook 1400cs, retrouvé sur une étagère de mon bureau.

Par curiosité, j'ai rallumé ce matin un vieux PowerBook 1400cs, retrouvé sur une étagère de mon bureau.

Il marchait parfaitement (MacOS 8.1 et 48 Mo de Ram !) et j'ai eu le plaisir de retrouver dessus un certain nombre de documents du temps où je gérais un "BBS" nommé Ellis.

Hasard du calendrier, j'ai retrouvé un message du 28 octobre 1994, soit il y a 16 ans jour pour jour, où je faisais part de mon excitation suite à mes premiers pas sur le web de l'époque :

"Vendredi 28 Octobre 1994 19:34:17

From: Bruno

Subject: 1ère expérience

To: Internet

Voilà en vrac ma petite expérience, les vôtres sont les bienvenues.

Ca a commencé par "Internet c'est super, il faut voir Mosaic et se balader dans le monde, c'est génial".

Bon ok, surement, mais je n'ai pas de connexion.

Ensuite, ça a été des pages "HTML" envoyées par Thomas au téléchargement :

"On peut les voir en local avec Mosaic". Ok, je prends Mosaic sur le CD, et en effet je peux les lire.

C'est sympa, mais bon, si je clique sur un mot, il cherche à se connecter, et là rien bien sûr, c'est frustrant, faut quand même que je vois à quoi ça ressemble !

FranceNet offre une connexion Internet sans abonnement (mais à 2,19F/min soit 130F de l'heure quand même !), je vais aller voir, je ne resterai pas longtemps. J'ouvre mon compte sur leur FirstClass, on m'appelle le lendemain, on me valide le surlendemain, c'est ok, votre compte vers Internet est ouvert.

Bon, comment ça marche tout ça... Il y a un package sur le serveur (1,3Mo à 2,19F/minute merci) qui installe tout. OK. Ca met MacTCP, MacPPP, il y a juste à rajouter son identifiant et son mot de passe et c'est prêt. ok.

Bon, le mail, les news je m'en fous, j'ai déjà tout ça ici, ce que je veux c'est du live.

Dans "A propos du téléchargement", Bruce, Michel, Cédric etc... parlent de "Netscape qui est vachement mieux que Mosaic". Bon, je télécharge, j'établis ma connexion avec MacPPP comme indiqué chez FranceNet et je lance Netscape sans avoir touché à rien et sans trop y croire.

Incroyable, ça marche !

Je suis donc en ligne je ne sais où dans le monde, et toutes les ressources du logiciel Netscape (les textes, les images, les aides) sont téléchargées depuis leur serveur. C'est très beau.

Quoi d'autre : un bouton "What's New". Clic, un bel écran, une liste apparait, avec au sommaire les nouveautés par mois. Je choisis ce mois ci, toc, une liste avec description de tas de services. Il n'y a qu'à cliquer pour s'y connecter et visiter, et il y a vraiment de tout, même des serveurs "roses" !

Allez, assez joué pour aujourd'hui (surtout au prix ou c'est !)"

PS : Amusant de voir que je suis toujours en contact avec toutes les personnes citées dans ce texte, dont deux sur Twitter !